Hier matin, je me suis levé tôt car je commençais tôt au boulot. Je regarde mes e-mails, je vois une alerte d'indisponibilité de ce site.

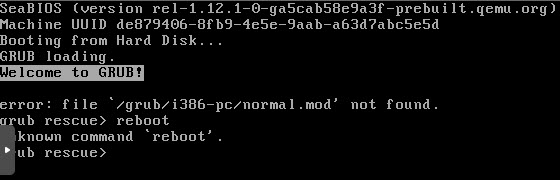

Je me connecte rapidement sur la machine qui fait office de serveur... et là, BOOM, un message d'erreur : file /grub/i386-pc/normal.mod not found

A première vue, on peut se dire que ça sent pas bon...

Pas le temps de gérer ça le matin avant de partir au travail, je me suis dis, je verrais ça ce soir. La journée passe, j'avais toujours en tête le dit problème sur le serveur.

Le soir venue, je regarde d'où peut provenir le problème, je test différentes solutions trouvées suite à une recherche avec le message d'erreur. Ici, je test la méthode insmod normal

Je test, également, la méthode insmod linux mais rien de bien concluant non plus.

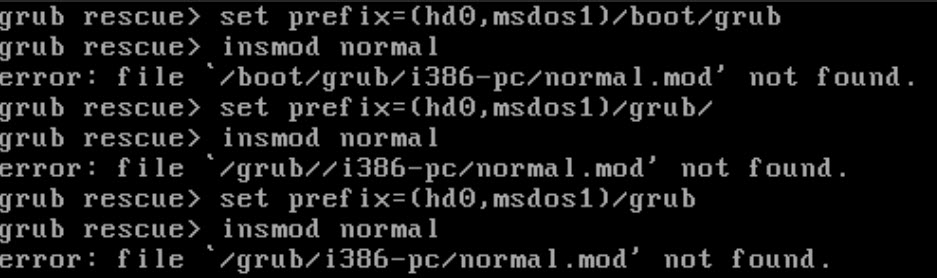

Je décide de démarrer sur un CD Debian et de lancer le mode rescue :

!!! Bingo !!!

Le mode rescue a permis de réparer le Grub de la machine. Je redémarre la machine et ça repart comme en 40'.

J'avoue que ça fait longtemps que j'avais pas eu une petite galère de ce genre

Voici le downtime du serveur durant cette journée sur l'application UptimeRobot :